В современном мире существует множество угроз и рисков, которые могут возникнуть в различных сферах нашей жизни. Однако, для обеспечения безопасности и минимизации потенциального ущерба необходимо систематизировать эти угрозы и риски, разделяя их на основные типы. Классификация угроз и рисков позволяет определить их характеристики и дает возможность разработать соответствующие меры по их предотвращению.

Основными типами угроз и рисков являются технические, природные и человеческие. Технические угрозы связаны с нарушением работы технических систем, включая аппаратное и программное обеспечение. Например, взлом компьютерных сетей или несанкционированный доступ к конфиденциальным данным. Природные угрозы связаны с воздействием природных явлений, таких как пожары, наводнения, землетрясения и другие стихийные бедствия. Человеческие угрозы связаны с действиями людей, которые могут нанести вред окружающей среде или другим людям, например, террористические акты или умышленное повреждение имущества.

Для обнаружения угроз и рисков существуют различные способы. Один из таких способов – анализ потенциальных угроз на основе исторических данных и статистики. Этот метод позволяет выявить наиболее вероятные угрозы и риски на основе информации о прошедших событиях. Другой способ – использование современных технологий, таких как системы видеонаблюдения, датчики движения и мониторинга, которые позволяют оперативно обнаружить и предотвратить потенциальные угрозы.

Важно отметить, что классификация угроз и рисков является динамичной и прогрессивной, так как с каждым днем появляются новые виды угроз и рисков. Поэтому необходимо постоянно обновлять и расширять существующие методы обнаружения и предупреждения, чтобы быть готовыми к любым возможным угрозам и рискам.

Видео:Система управления рисками за 5 шаговСкачать

Классификация угроз и рисков:

В информационной безопасности классификация угроз и рисков играет важную роль, поскольку позволяет систематизировать и анализировать потенциальные угрозы с целью разработки эффективных мер по защите информации. Классификация угроз и рисков основывается на различных факторах, таких как тип угрозы, возможные последствия, особенности объектов защиты и другие.

Одной из основных классификаций угроз является классификация по причинам возникновения, которая позволяет определить, откуда исходят угрозы информационной безопасности. Существуют такие основные типы угроз:

| Тип угрозы | Описание |

|---|---|

| Человеческие угрозы | Связаны с действиями или бездействием сотрудников или сторонних лиц, таких как кража, утечка данных, халатность и т.д. |

| Технические угрозы | Связаны с использованием технических средств и программного обеспечения для несанкционированного доступа к информации, внедрения вредоносных программ и т.д. |

| Природные угрозы | Связаны с природными явлениями, такими как пожары, наводнения, землетрясения, которые могут привести к повреждению или уничтожению информации или компьютерного оборудования. |

| Правовые угрозы | Связаны с нарушением законодательства, в том числе с целью получения, использования или распространения незаконно полученной информации. |

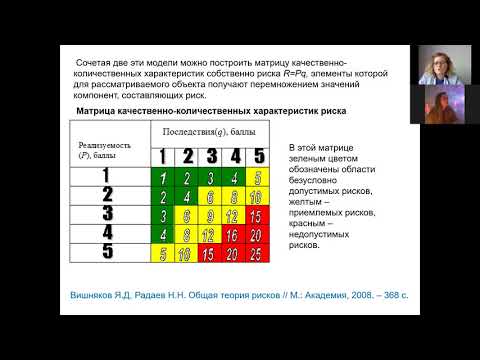

Кроме классификации угроз, в информационной безопасности также применяется классификация рисков. Риск — это вероятность возникновения угрозы и последствий ее реализации. Классификация рисков позволяет систематизировать риски на основе их уровня серьезности и вероятности:

| Уровень серьезности | Уровень вероятности | Тип риска | Описание |

|---|---|---|---|

| Низкий | Низкая | Нет необходимости в принятии мер по устранению риска. | Маловероятность возникновения угрозы или ее незначительные последствия. |

| Средний | Средняя | Необходимость в мероприятиях по устранению риска в ближайшей перспективе. | Риск может возникнуть средней вероятностью и иметь средние последствия. |

| Высокий | Высокая | Требуется срочное принятие мер по устранению риска. | Риск имеет высокую вероятность возникновения и может привести к серьезным последствиям. |

Классификация угроз и рисков в информационной безопасности помогает определить приоритетность защитных мер и разработать эффективную стратегию по обеспечению безопасности информации.

Видео:Виды угроз безопасности информации. Угрозы и нарушители безопасности информацииСкачать

Основные типы угроз и рисков

Угрозы и риски в информационной безопасности могут быть разного характера и происходить из разных источников. Рассмотрим основные типы таких угроз и рисков.

1. Внешние угрозы. Они вызваны действиями иностранных государств, киберпреступников, хакеров и других злоумышленников, в том числе специалистов по информационной безопасности. В результате таких угроз может произойти несанкционированное проникновение в систему, утечка конфиденциальных данных или их порча.

2. Внутренние угрозы. Они связаны с действиями сотрудников организации, которые могут внести угрозу информационной безопасности. Примерами таких угроз являются ненамеренные ошибки, умышленные нарушения или злонамеренные действия с целью получения несанкционированного доступа к системе или уничтожения данных.

3. Технические угрозы. Они возникают в результате неисправностей или некорректной работы аппаратных и программных средств. К таким угрозам относятся сбои сети, вирусы, вредоносное программное обеспечение и другие технические проблемы.

4. Естественные и техногенные угрозы. Они связаны с природными явлениями (наводнения, землетрясения и т.д.) или человеческим фактором (техногенные аварии, пожары и т.д.), которые могут негативно повлиять на информационную систему и вызвать риск потери данных или прекращения работы системы.

Это лишь некоторые из типов угроз и рисков, которые могут возникнуть в информационной безопасности. Каждый из них требует особого внимания и применения соответствующих мер по предотвращению и обнаружению.

Внешние угрозы

Основные типы внешних угроз включают:

- Хакерские атаки — попытки несанкционированного доступа к информационной системе для получения конфиденциальных данных, нарушения целостности или уничтожения данных.

- Вирусы и вредоносное ПО — программы, способные самостоятельно распространяться и наносить ущерб информационной системе, уничтожая данные или высасывая конфиденциальную информацию.

- Фишинговые атаки — попытки мошенничества, при которых злоумышленники притворяются легитимными организациями, чтобы получить доступ к конфиденциальным данным пользователей.

- Социальная инженерия — метод манипулирования людьми для получения доступа к информационной системе путем использования обмана, убеждения или запутывания.

- Физические угрозы — угрозы, связанные с разрушением или уничтожением аппаратного обеспечения или физическим доступом к компьютерам или серверам.

Способы обнаружения внешних угроз включают:

- Мониторинг сетевой активности для обнаружения подозрительной активности или аномалий.

- Использование антивирусного программного обеспечения для обнаружения и блокировки вирусов и вредоносного ПО.

- Обучение сотрудников о методах фишинга и социальной инженерии для предотвращения подобных атак.

- Физический контроль доступа к серверам и компьютерам, а также использование систем видеонаблюдения.

Для защиты от внешних угроз необходимо устанавливать многоуровневые системы безопасности, регулярно обновлять программное обеспечение, использовать сложные пароли и шифрование данных, а также проводить обучение сотрудников об обнаружении и предотвращении угроз.

Внутренние угрозы

По своей природе внутренние угрозы возникают внутри организации, что делает их особенно опасными. Они могут вызвать серьезные материальные и имиджевые потери.

Внутренние угрозы могут быть разнообразными, включая:

- Совершение мошенничества и кражи информации со стороны сотрудников.

- Несанкционированный доступ к данным и информации.

- Нарушение политики безопасности организации.

- Распространение вредоносных программ со стороны сотрудников.

Способы обнаружения внутренних угроз могут зависеть от их типа. В случае мошенничества и кражи информации, могут быть использованы системы мониторинга и контроля доступа к данным, а также аудит и анализ логов.

Для предотвращения внутренних угроз необходимы комплексные меры, включающие обучение сотрудников, разработку политики безопасности, использование системы контроля доступа и мониторинга.

Видео:Что такое риск? 3 вида риска и как количественно оценивать каждый из нихСкачать

Способы обнаружения угроз и рисков

Задача обеспечения информационной безопасности организаций включает в себя обнаружение и анализ потенциальных угроз и рисков. Для эффективного предотвращения и минимизации ущерба от возможных инцидентов необходимо иметь представление о существующих угрозах и возникающих рисках.

Существует несколько способов обнаружения угроз и рисков:

- Аудит безопасности – проведение систематического и всестороннего анализа защищенности информационных систем и сетей организации с целью выявления уязвимостей и наличия возможных угроз.

- Мониторинг сетевого трафика – наблюдение за сетевым трафиком с целью обнаружения аномальной активности, подозрительных пакетов данных или подключений, которые могут свидетельствовать о наличии угроз.

- Анализ логов – систематический обзор и анализ записей о событиях, происходящих в информационных системах и сетях организации. Это позволяет выявить аномальную активность или некорректное использование ресурсов.

- Уязвимостный анализ – проверка информационных систем и сетей на наличие уязвимостей, которые могут быть использованы злоумышленниками для проведения атаки.

- Использование средств антивирусной защиты и защиты от внешних угроз – использование программного обеспечения, которое способно обнаруживать и блокировать вредоносные программы, несанкционированный доступ и другие угрозы.

Применение этих способов обнаружения позволяет организациям быть более готовыми к возможным угрозам и рискам, а также принимать необходимые меры по защите информации и предотвращению инцидентов безопасности.

Мониторинг сетевой активности

Одним из основных способов обнаружения угроз и рисков является анализ сетевого трафика на предмет необычной активности или подозрительных пакетов данных. Мониторинг сетевой активности позволяет выявить аномальные или вредоносные действия, такие как атаки, вторжения, сканирование портов и другие аномалии.

Для эффективного мониторинга сетевой активности используются специальные инструменты и устройства, такие как системы детектирования вторжений (IDS), системы предупреждения об угрозах (IPS), системы анализа трафика и другие средства. Эти инструменты позволяют отслеживать сетевой трафик в режиме реального времени, обнаруживать аномалии и предпринимать соответствующие меры для защиты информационных ресурсов.

Мониторинг сетевой активности помогает идентифицировать потенциальные уязвимости в сетевой инфраструктуре, выявлять несанкционированные действия сотрудников или внешних атакующих, а также предотвращать утечки конфиденциальной информации. Благодаря регулярному и тщательному мониторингу сетевой активности организации могут быть более гибкими и готовыми к быстрому реагированию на возможные угрозы и риски.

Важно отметить, что мониторинг сетевой активности должен быть постоянным процессом, который выполняется на протяжении всего времени работы информационной системы или сети. Такой подход позволяет оперативно реагировать на новые угрозы и риски, а также анализировать прошлые инциденты для предотвращения повторного возникновения.

Таким образом, мониторинг сетевой активности является неотъемлемой частью процесса обеспечения безопасности информационных систем и сетей. Он позволяет обнаруживать и предотвращать угрозы и риски, а также повышает готовность организации к быстрому реагированию на возможные инциденты.

Аудит безопасности

Основная цель аудита безопасности — выявить нарушения и недостатки в системе защиты информации. Для этого проводится комплекс проверок, включающих анализ нормативных актов и политик безопасности, оценку системы авторизации и аутентификации, контроль доступа к данным, проверку сетевых уязвимостей и многое другое.

Существует несколько основных типов аудита безопасности:

- Внешний аудит безопасности. Определяет доступность информации для внешних пользователей и киберпреступников.

- Внутренний аудит безопасности. Анализирует возможности несанкционированного доступа внутренних пользователей к информации.

- Аудит физической безопасности. Оценивает степень защищенности физического оборудования и помещений от несанкционированного доступа.

- Аудит сетевой безопасности. Выявляет уязвимости и возможности несанкционированного доступа в сети.

- Аудит программного обеспечения. Оценивает безопасность приложений и операционных систем.

Для обнаружения уязвимостей и угроз в процессе аудита безопасности могут применяться различные методы:

- Сканирование уязвимостей — осуществляет поиск уязвимостей в сети и на серверах.

- Проверка систем безопасности — анализирует политики, пользователей, системы контроля доступа и другие механизмы защиты.

- Анализ лог-файлов — исследует записи о действиях пользователей и системных событиях.

- Тестирование на проникновение — имитирует атаки в целях проверки системы безопасности на прочность.

- Анализ исходного кода — позволяет выявить уязвимости в программном обеспечении.

Аудит безопасности является важным этапом жизненного цикла информационной системы. Он позволяет не только обнаружить угрозы и риски, но и принять меры по их предотвращению и минимизации. Регулярное проведение аудита безопасности помогает обеспечить надежную защиту информации и предотвратить возможные инциденты.

🎦 Видео

Управление рисками. Основы риск-менеджмента.Скачать

8.2 Методы обнаружения и снижения рисковСкачать

011 Моделирование угроз и оценка рисковСкачать

ЗАЩИТА ИНФОРМАЦИИ: виды угроз и защиты.Скачать

Лекция «Основы информационной безопасности. Угрозы ИБ. Классы нарушителей. Оценка риска»Скачать

Информационная безопасность. Основы информационной безопасности.Скачать

OWASP TOP-10 | 2021 | Обзор классификации векторов атак и уязвимостей Web-приложений.Скачать

Риск Лекция 2 Количественные и качественные методы оценки рискаСкачать

Урок 5. Главные риски информационной безопасностиСкачать

Способы реализации угроз нарушителемСкачать

Проектное управление. Часть 5. Анализ рисков проекта.Скачать

Оценка профессиональных рисковСкачать

Информационная безопасность с нуля. Основы кибербезопасностиСкачать

Законодательные требования РФ по информационной безопасности 2023 | Алексей ЛукацкийСкачать

Методология и основные подходы к определению затрат в области информационной безопасности, часть IСкачать

Управление рисками безопасности и моделирование угрозСкачать

Управление рисками ИБ на практикеСкачать